Mobile Banking Trojan svuotano il conto corrente

Aumentano in rete i Mobile Banking Trojan, i virus bancari, che rubano gli accessi all’home banking degli utenti e svuotano i conti correnti

Le rapine in banca con il metodo tradizionale, pistola alla mano, hanno troppi rischi e soprattutto in termini di costo beneficio non convengono più.

Questa “crisi criminale” non intacca i Criminal Hacker, grazie ai banking Trojans.

Un tipo di virus, un malware, che associato a specifiche tecniche di distribuzione e attacco infetta i dispositivi degli utenti, ruba le credenziali degli accessi all’home banking degli utenti stessi e letteralmente svuota il conto corrente delle ignare vittime.

I banking trojan sono sempre esistiti, ma con la diffusione dei dispositivi mobile si sono evoluti e oggi parliamo dei Banking Trojan specifici per i dispositivi mobile come smartphone e tablet.

Perché? Una pura analisi di mercato: sempre più persone sono passate ai dispositivi mobili per navigare e per giocare, e di conseguenza anche per accedere alle mobile app bancarie e alle app di pagamento.

Cosa sono i Trojan Banker?

Il Trojan Banker è una tipologia di virus che opera in ambito finanziario.

Nello specifico, è un software malevolo che infetta i dispositivi allo scopo di rubare le informazioni riservate e confidenziali degli utenti che utilizzano sistemi di banking online e di pagamento e commercio elettronico.

Rientrano nella categoria virus denominata Trojan o meglio conosciuti come Trojan horse (Cavalli di troia).

Il nome non è casuale; il trojan viene nascosto all’interno di un software che all’apparenza sembra innocuo. L’esecuzione di questo software attiva il trojan, fino a quel momento nascosto e silente.

Mobile Banking Trojan: L’evoluzione

L’evoluzione dei Banking Trojan non ha modificato sostanzialmente le modalità e tecniche di attacco e infezione, con qualche eccezione.

I trojan del mobile banking sono un'estensione delle vecchie, ma ancora attive, campagne di mail phishing e social engineering che venivano usate per i tradizionali Trojan Banker.

La modalità era semplice. Si riceveva una mail che invitava l’utente, con una scusa qualsiasi, ad accedere ad un sito conosciuto in cui compariva un form simile all’originale. Compilando il falso form si inviavano le informazioni al Criminal Hacker.

Nel corso del tempo le Banche, per prevenire questo tipo di frodi finanziare, hanno introdotto le tecniche di autenticazione a due fattori (un esempio l’invio di un sms con il codice).

La risposta è stata immediata. Sono nati i Remote Access Trojan (RAT). I RAT o Trojan di accesso remoto sono diventati molto comuni.

I RAT sono a tutti gli effetti dei Trojan che permettono all’attaccante di accedere alle funzionalità del dispositivo. Tra queste funzionalità abbiamo non solo la possibilità di registrare e intercettare le telefonate, utilizzare le telecamere o installare software, ma anche quello di intercettare e inviare gli SMS.

I RAT di fatto annullano le tecniche di autenticazione a due fattori che gli istituti finanziari hanno implementato.

I RAT più diffusi sono

- Dendroid

- OmniRAT

- SpyNote.

Ai RAT dobbiamo aggiungere una nuova famiglia, gli Infostealer, che offrono meno servizi e funzionalità rispetto ai RAT ma hanno una caratteristica particolare.

Una variante degli infostealer ha il preciso obiettivo di intercettare e inviare al Criminal Hacker i messaggi SMS contenenti le password monouso che vengono usate per l'autenticazione a due fattori.

Nella Hall of fame dobbiamo necessariamente citare: Triada, Dresscode e SMS Thief.

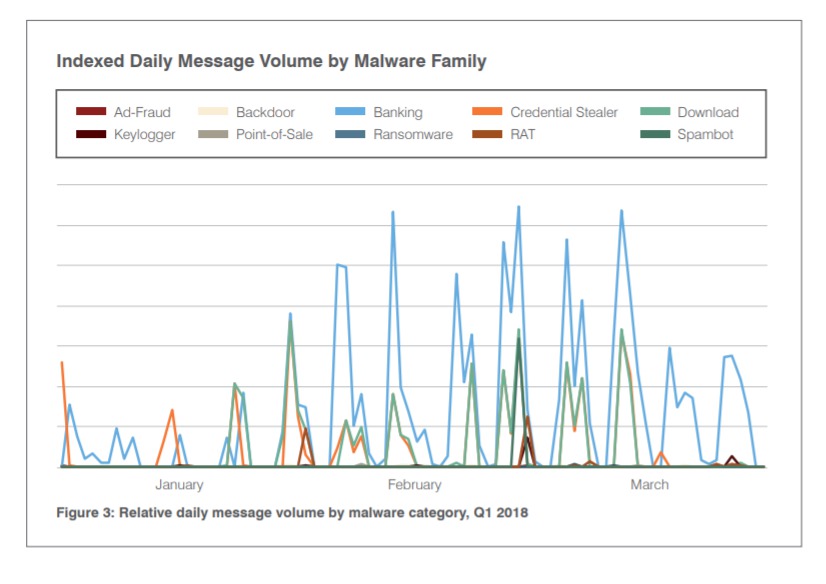

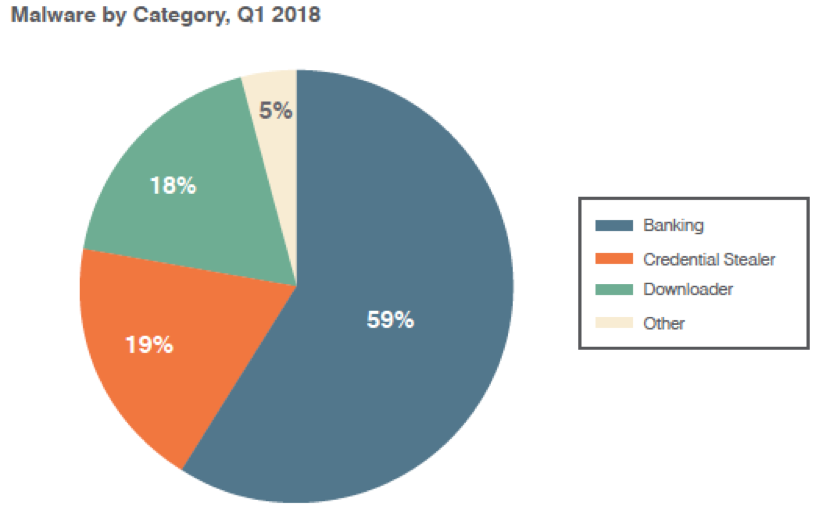

Fonte Proofpoint: Quarterly Threat Report 2018

A tutto questo non dobbiamo dimenticare la capacità camaleontica dei Trojan Banker; riescono a riconoscere il dispositivo e quindi adattarsi in base al target, mobile o postazione lavoro.

Mobile Banking Trojan: I vettori di infezione

Le modalità di distribuzione dei mobili banking trojan sono figlie del nostro tempo. Di seguito le tecniche più diffuse:

App Store: I mobile Banking Trojan sono “camuffati” da mobile app presenti negli app store. Nello specifico abbiamo diverse modalità:

- APP Trojan Repacking: è una delle tecniche più usate. Si sceglie un’app conosciuta del mondo banking, social game. Si scarica l’app (APK) e si decompila. Viene modificato il codice inserendo il Trojan Banker. A questo punto viene ripubblicata o direttamente negli store UFFICIALI o in Store “Alternativi”, con un nome molto simile all’originale per ingannare gli utenti;

- Trojan APP: viene sviluppata una vera e propria app relativa a funzionalità che potrebbero essere utili o servizi a supporto di altre applicazioni. Anche in questo caso viene pubblicata direttamente negli store come per l’app repacking.

La presenza negli app store garantisce al Mobile Banking Trojan una presenza costante e una minaccia persistente per qualsiasi utente.

Email: Non muore mai. Rimane il vettore più usato. L’unica evoluzione sono le tecniche di social engineering utilizzate.

SMS: È uno dei vettori preferiti dai Trojan Banker per due motivi. Il primo perché l’SMS è lo strumento naturale dei dispositivi mobile. Il secondo è perché alcuni Trojan Banker possono inviare loro stessi SMS dal dispositivo infetto. Per intenderci:

- Infettano un dispositivo mobile;

- Accedono ai contatti di rubrica del dispositivo;

- Inviano direttamente dal dispositivo infetto gli SMS con il Trojan Banker ai numeri presenti in rubrica.

Il destinatario vedrà recapitarsi un SMS da un mittente conosciuto e quindi più facilmente aprirà il link contenuto

ADV: Sono gli annunci pubblicitari malevoli. Praticamente cliccando sull’annuncio l’utente viene inviato direttamente sulla pagina civetta oppure il click di fatto autorizza il download del software trojan. La particolarità di questo vettore di diffusione è che i Criminal Hacker possono scegliere su quali dispositivi verrà visualizzato l'annuncio.

Mobile Adware: L’utilizzo delle reti pubblicitarie di publisher è sicuramente una delle novità, insieme alla tecnica dell’APP STORE indicato precedentemente. La tecnica utilizzata si basa su una forte componente di social engineering, prevedendo anche modelli di ricompense per installazione o altre modalità similari.

Mobile Banking Trojan: Come funziona

Di seguito sono indicate le tecniche più utilizzate per il furto delle credenziali:

Overlays: è la tecnica più utilizzata. Quando l’utente apre un determinato sito, il trojan banker sovrappone una pagina che viene progettata per acquisire le credenziali di accesso.

Redirection: in questo caso il trojan banker opera a livello di processo. Quando l’utente apre un determinato sito, viene automaticamente reindirizzato su un sito clone costruito appositamente dal Criminal Hacker.

KeyLogging: legge tutti gli input di battitura sulla tastiera. È una tecnica utilizzata sia per i dispositivi mobile che per i PC. Per i device mobile (smartphone e tablet), non avendo una tastiera fisica, segnala al Criminal Hacker il modello del dispositivo e le coordinate di quello che è stato digitato... In questo caso il Criminal Hacker recupera le informazioni ricostruendo i caratteri corrispondenti alla sequenza di battitura.

Form Grabbing: rientra nella famiglia della tecnica Keylogger. In questo caso è usato per intercettare i dati inseriti tramite tastiera virtuale o con il “copia incolla”. Ruba ed estrae i dati immessi dall'utente in forme legittime.

Injects: è una tecnica evoluta. L’injection permette di inserire stringhe di codice eseguibile malevolo all'interno di campi di input. Questa tecnica è fattibile solo in presenza di vulnerabilità del sistema. Vulnerabilità che potrebbero essere identificabili e risolte con una attività di vulnerability assessment.

Hook: è la tecnica più evoluta, complessa e innovativa. È attualmente utilizzata dal Trojan Banker BackSwap. Non interagisce con il browser a livello di processo. Opera a livello di “hook” per eventi di Windows. In questo modo il Banking Trojan rileva quando l’utente si connette a specifiche applicazioni o siti di home banking e completa l’operazione inserendo un codice eseguibile JavaScript malevolo direttamente nella barra degli indirizzi. Altro aspetto importante è che il trojan Banker ha precompilato differenti codici malevoli corrispondenti per diverse applicazioni bancarie.

A questo punto, quando il Criminal Hacker accede al conto corrente online, l’istituto finanziario invia un SMS con la password monouso all’utente proprietario.

Entrano in gioco i fedelissimi RAT e/o Infostealer che provvederanno ad intercettare ed inviare al Criminal Hacker le informazioni per completare l’accesso all’Home Banking.

Ovviamente l’SMS sarà cancellato prima che l’utente abbia la possibilità di vederlo.

Fonte Proofpoint: Quarterly Threat Report 2018

Top Trojan Banker 2018

Il centro di ricerca Center for Internet Security ha rilevato i principali Trojan Banker del 2018 in termini di diffusione:

Emotet: è un banking Trojan che apre la porta a Pinkslipbot e Dridex, tutti malware che puntano dritto ai dati bancari. Per far questo, Emotet dispone di spreader modules appositi, i maggiormente noti dei quali sono:

- Outlook Scraper: Prende nomi e indirizzi di account Outlook e manda phishing e-mail;

- WebBrowserPassView: Viene in forma di link per il recupero password, in realtà le ruba;

- MailPassView: Qui vale lo stesso discorso di WebBrowserPassView, solo che quest’altro spreader module di Emotet si specializza negli account e-mail;

- Credential Enumerator: Si tratta di un file RAR che si estrae da sé, e forza gli account dell’utente, oppure va alla ricerca di unità condivise in cui inserirsi attraverso l’enumerazione delle risorse di rete. È subdolo, in quanto una volta trovato il sistema in cui infiltrarsi permette a Emotet di scriversi sul disco, ed eliminarlo è dura.

ZeuS/Zbot: Altro banking Trojan. Utilizza il login per rubare le tue credenziali. È complicato da individuare in quanto ne sono uscite diverse versioni dal 2011.

Ursnif: È un banking Trojan che pare utilizzi i documenti per infettare il sistema. Si diffonde tramite adv, mobile adware e, nelle ultime versioni, è dotato di callback TLS che servono a nasconderlo dai software anti-malware. La sua variante più conosciuta e altrettanto rischiosa è Dreambot.

Redyms. Altro Trojan, però si scarica perlopiù tramite exploit kit.

Mobile Trojan Banker: Come difendersi

In genere, per difendersi da un trojan bancario è necessario:

- Utilizzare sempre un software antivirus;

- Mantenere aggiornati software, sistemi operativi e antivirus;

- Non installare app distribuite tramite SMS, e-mail o annunci;

- Non installare app da App Store non Ufficiali;

- Prestare massima attenzione durante l'installazione delle app relativamente alle autorizzazioni di accesso ai servizi che l’app stessa richiede;

- Abilitare le notifiche dell'account dalla tua banca;

- Prestare attenzione ad eventuali problemi di performance o anomalie del tuo dispositivo.

Ma i trojan bancari non sono e non devono essere solo un problema degli utenti.

Non possiamo essere lasciati da soli nella gestione di questo concreto e tangibile rischio.

Le Istituzioni Finanziarie devono necessariamente adottare nuove contromisure di sicurezza, partendo dalla sensibilizzazione degli stessi utenti.

Qualcosa è stato fatto, ma non è certamente sufficiente.

In un contesto di continua e costante evoluzione diventa necessario dotarsi di security framework che prevedano layer non solo di sicurezza preventiva e proattiva ma anche di sicurezza predittiva.